1. 정의

- 정보시스템 통한 범죄 행위에 대한 법적 증거 자료 확보를 위한 시스템, 네트워크 등 가상 공간의 자료를 법적 증거로 확보, 제출하는 일련의 방법

- 특징 ) 매체독립성, 대용량, 디지털(무결성 검증 필요), 비가시성, 휘발성, 네트워크성

2. 디지털 포렌식 유형 및 절차

가. 유형 - 목대대추 침범법증 디네E 소모암회클데

- 분석 목적에 따른 분류

- 사고 대응 포렌식 : 침해사고 대응, 범죄자 신원 파악

- 정보 추출 포렌식 : 법적 입증, 증거물 수집

- 분석 대상에 따른 분류

- Disk 포렌식(비휘발성, FAT,NTFS, EXT2), 디스크 파일 시스템 분석, MAC 분석

- NW 포렌식(트래픽, 라우터, FW, IDS), 네트워크를 통한 데이터 및 로그 분석

- E-mail 포렌식(수신, 발신 정보),

- 소스코드 포렌식(원시코드 작성자, 상관관계),

- 모바일 포렌식(휴대폰, USB),

- 암호 포렌식(암호문서, 시스템),

- 회계 포렌식(회계 시스템, Orable ERP)

- 클라우드 : 클라우드 시그니처

- 데이터베이스 : 정보시스템의 데이터베이스

나. 절차 - 준(증)수보분보

- 준비(압수 수색영장, 관계자 협조, 현장 채증 장비, 증거분석 도구)

- 증거물 수집(메모리 덤프, 디스크 이미징, 네트워크 로그, 관리자 진술)

- 보관 및 이송(반출입 통제, 온습도 유지, 자성회피, 전자파 차단)

- 분석 및 조사(명확한 분석, 재현가능, 무결성 유지, 기록 유지)

- 보고서 작성(사실 근거, 명확한 기록, 증거 제출)

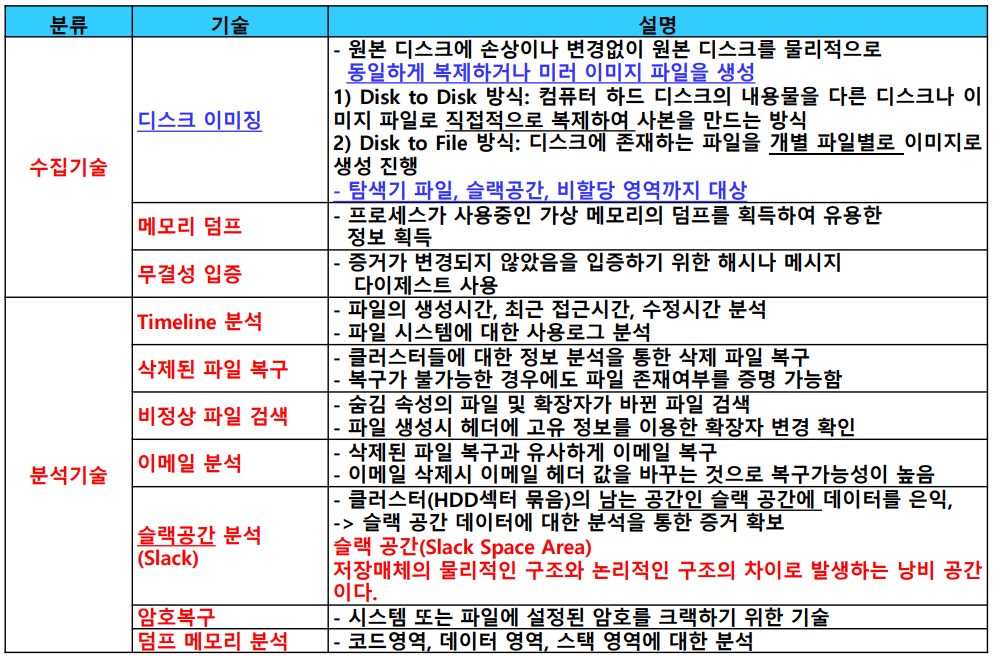

3. 주요 기술 - 디메무 타삭비이 슬암덤

4. 원칙 - 정재신연무

- 정당성의 원칙(위법시 법적 효력 상실),

- 재현성의 원칙(동일 결과),

- 신속성의 원칙(휘발성 데이터),

- 연계 보관성 원칙(획득,이송,분석,보관,법정제출 책임자),

- 무결성 원칙(위조,변조 증명)

'정보관리기술사 > 시큐리티' 카테고리의 다른 글

| 양자암호기술 (0) | 2023.12.28 |

|---|---|

| 블록 암호화 (0) | 2023.12.28 |

| 전자서명(Digital Signature) (0) | 2023.12.22 |

| 암호학적 해시 함수 (0) | 2023.12.22 |

| 동형 암호(Homomorphic Encryption) (0) | 2023.12.20 |