1. 정의

- 내·외부 사용자와 프로세스를 신뢰하지 않는 원칙하에 모든 사용자와 디바이스, 어플리케이션에 대해 확인을 요구하는 보안 모델

- 선인증 후연결

2. 기술요소 및 모델 적용방안

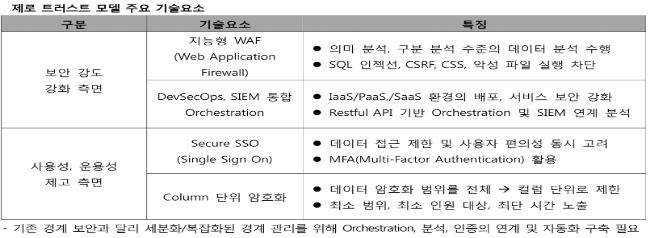

가. 기술요소

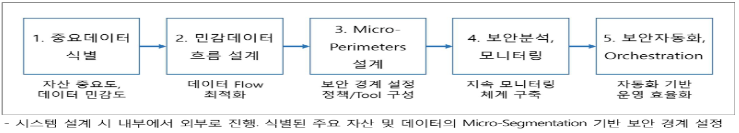

나. 모델 적용 방안

3. Inner 트러스트 모델과 비교

'정보관리기술사 > 시큐리티' 카테고리의 다른 글

| 데이터 3법 (0) | 2024.01.02 |

|---|---|

| CSAP(클라우드 보안 인증제도) (0) | 2024.01.02 |

| AC(Access Control) (0) | 2024.01.02 |

| ISMS-P (1) | 2024.01.02 |

| 양자암호기술 (0) | 2023.12.28 |